1. 了解P2P终结者的工作原理:P2P终结者是一种通过控制网络流量来限制用户使用P2P(点对点)技术的方式。它通常通过伪装成正常的路由器,并拦截所有通过该路由器的流量来实现这个目标。

2. 使用加密技术保护你的网络:P2P终结者通常通过截获并分析网络流量来工作。使用加密技术(如WPA2)可以保护你的网络免受这种攻击。

4. 联系你的网络服务提供商:如果你认为你正在遭受P2P终结者的攻击,最好联系你的网络服务提供商寻求帮助。他们可以为你提供更多的信息和解决方案。

要防止P2P终结者的攻击,你需要采取一系列措施来保护你的网络和计算机安全。这包括使用加密技术、VPN、防火墙等工具,以及保持你的软件和操作系统更新并了解网络流量分析工具的使用。

反制P2P终结者,捍卫网络共享权利

你是否曾经遇到这样的情况,明明没有使用任何P2P软件,但却被限制了网络速度,甚至完全断网?这很可能是你的网络被P2P终结者软件所限制了。如何反制P2P终结者,捍卫我们的网络共享权利呢?

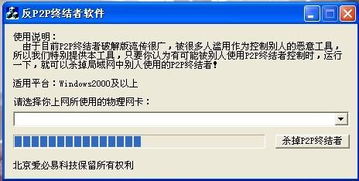

我们需要了解P2P终结者是什么。P2P终结者是一款网络管理软件,它通过监视网络数据流量,限制或阻止P2P应用程序的使用,以此来控制网络速度和流量。这种软件往往会滥用其功能,对用户的网络权利造成侵犯。

要反制P2P终结者,我们可以采取以下几种方法:

1. 使用VP:VP是一种加密的网络连接,可以保护你的网络隐私和安全。通过使用VP,你可以绕过P2P终结者的限制,继续使用P2P应用程序。

2. 修改P2P应用程序的配置:一些P2P应用程序的配置可以被修改,以避免被P2P终结者所识别和限制。你可以咨询相关的技术支持或者在网上搜索相关的教程,了解如何修改配置。

3. 使用防火墙:防火墙可以监控网络流量,并阻止未经授权的网络连接。你可以使用个人防火墙或者企业级防火墙来保护你的网络,避免被P2P终结者所限制。

反制P2P终结者需要我们采取多种措施。使用VP、修改P2P应用程序的配置、使用防火墙以及联系ISP都是有效的反制手段。让我们一起行动起来,捍卫我们的网络共享权利!

标题:如何反p2p终结者,反制P2P终结者,捍卫网络共享权利

链接:https://www.7kxz.com/news/rj/8933.html

版权:文章转载自网络,如有侵权,请联系删除!